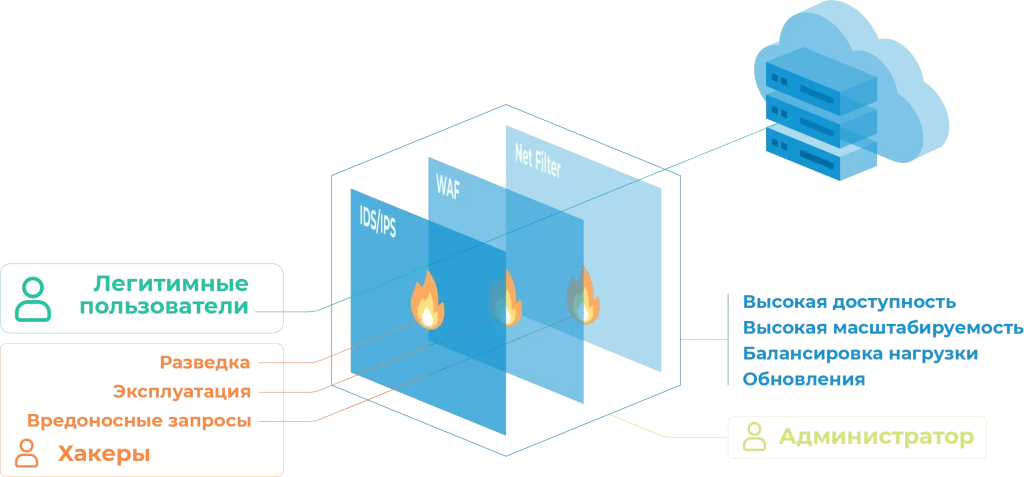

Программный комплекс «Межсетевой экран TheWall» — гибкий фаервол прикладного уровня, предназначенный для защиты веб-приложений от интернет-угроз

IDS/IPS = Система обнаружения / предотвращения вторжений (L3-L7)

WAF = Фаервол веб-приложений (L7)

Net Filter = Сетевой фильтр (L3)

Сертифицирован для применения в Республике Беларусь Регистрационный номер сертификата соответствия - BY/112 02.01. ТР027 036.01 00356

Возможности

- Анализ трафика веб-приложений и обнаружение атак (вторжений);

- Обнаружение подозрительной активности пользователей вeб-приложений;

- Автоматическая настройка защитных механизмов TheWall под конкретное защищаемое приложение (обучение);

- Блокирование попыток сетевых атак при работе с веб-приложениями;

- Защита веб-приложений от основных типов угроз;

- Интеграция с внешними системами управления событиями информационной безопасности/

TheWall блокирует следующие виды атак

- Веб: OWASP Top 10 включая RCE (удаленное выполнение кода), SQL-инъекции, LFI/RFI (подключение файлов), XSS (межсайтовый скриптинг), бот-активность, перебор паролей;

- Эксплуатация слабостей протоколов (abuse): http, icmp, dns, smb;

- Атаки на отказ в обслуживании (DoS/DDoS) на приложение;

- Эксплуатация слабостей протоколов (abuse): http, icmp, dns, smb.

Правила безопасности для веб-приложений

- Продукт поддерживает использование предустановленных правил OWASP® Core Rule Set, а также создание собственных правил для более точечной защиты;

- Группы серверов можно объединить в политики, что делает использование правил гибкими и удобными.

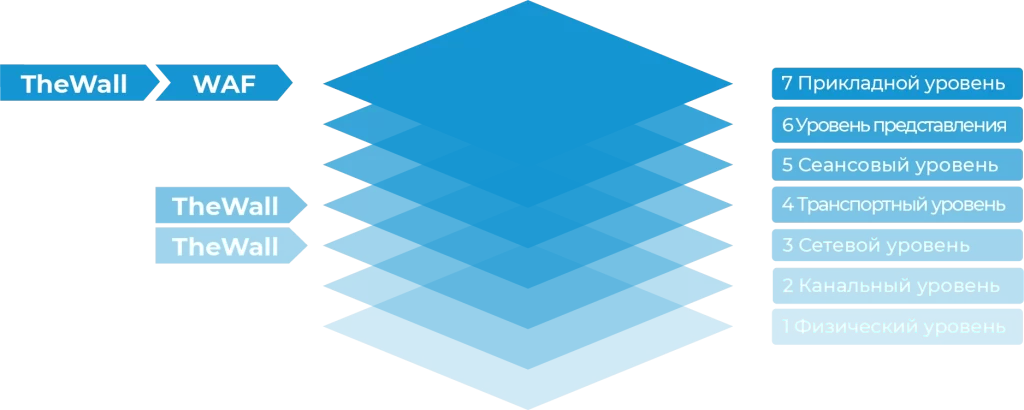

Многоуровневая защита

- Многоуровневая защита представляет собой набор из множества слоев, которые реагируют на вредоносные запросы на разных уровнях;

- TheWall работает на нижних слоях модели OSI*, тем самым обеспечивая более глубокий анализ по сравнению с традиционными фаерволами веб приложений.

* Модель OSI — это визуальное представление передачи данных в сети

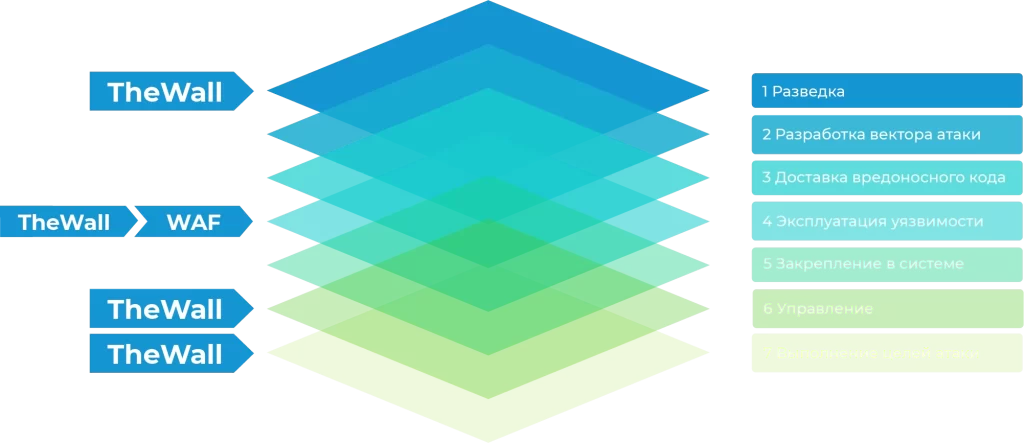

“Cyber Kill Chain” описывает последовательность действий атакующего при совершении взлома

TheWall функционирует не только на этапе эксплуатации (4) уязвимостей, но и на этапе разведки (1), управления (6) и выполнения целей (7) атакующего